1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

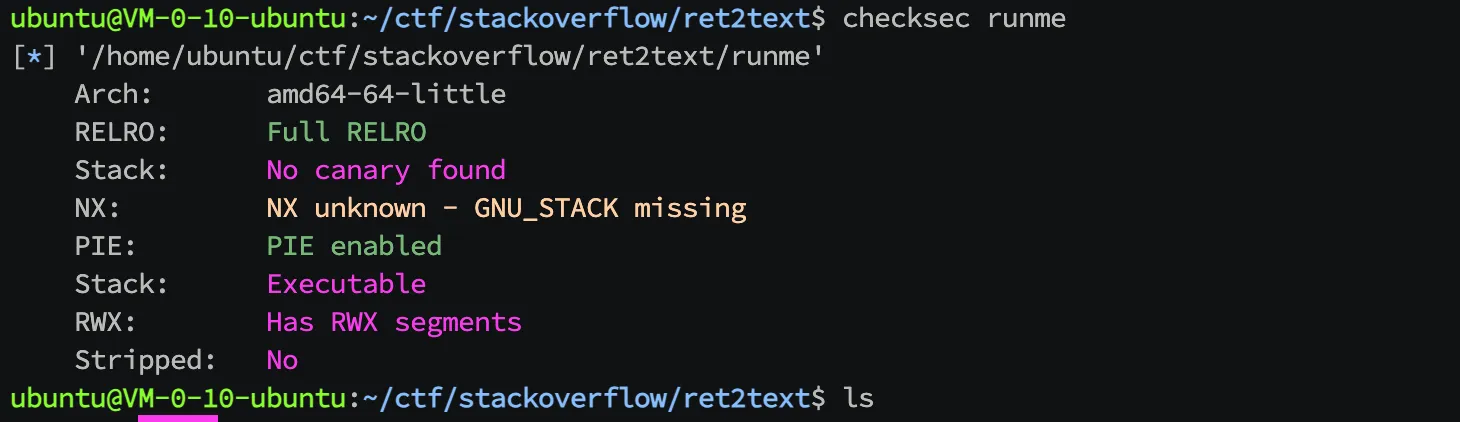

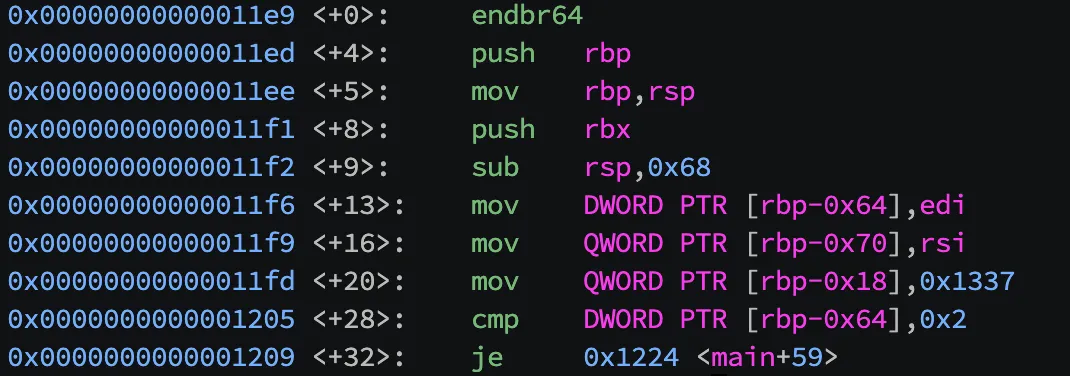

| Dump of assembler code for function main:

0x00000000000011e9 <+0>: endbr64

0x00000000000011ed <+4>: push rbp

0x00000000000011ee <+5>: mov rbp,rsp

0x00000000000011f1 <+8>: push rbx

0x00000000000011f2 <+9>: sub rsp,0x68

0x00000000000011f6 <+13>: mov DWORD PTR [rbp-0x64],edi

0x00000000000011f9 <+16>: mov QWORD PTR [rbp-0x70],rsi

0x00000000000011fd <+20>: mov QWORD PTR [rbp-0x18],0x1337

0x0000000000001205 <+28>: cmp DWORD PTR [rbp-0x64],0x2

0x0000000000001209 <+32>: je 0x1224 <main+59>

0x000000000000120b <+34>: lea rax,[rip+0xdf6] # 0x2008

0x0000000000001212 <+41>: mov rdi,rax

0x0000000000001215 <+44>: call 0x10b0 <puts@plt>

0x000000000000121a <+49>: mov eax,0x1

0x000000000000121f <+54>: jmp 0x12d8 <main+239>

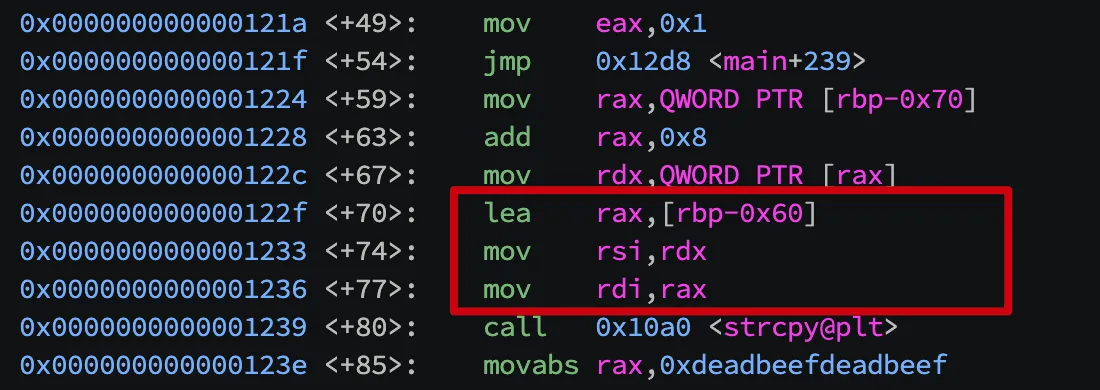

0x0000000000001224 <+59>: mov rax,QWORD PTR [rbp-0x70]

0x0000000000001228 <+63>: add rax,0x8

0x000000000000122c <+67>: mov rdx,QWORD PTR [rax]

0x000000000000122f <+70>: lea rax,[rbp-0x60]

0x0000000000001233 <+74>: mov rsi,rdx

0x0000000000001236 <+77>: mov rdi,rax

0x0000000000001239 <+80>: call 0x10a0 <strcpy@plt>

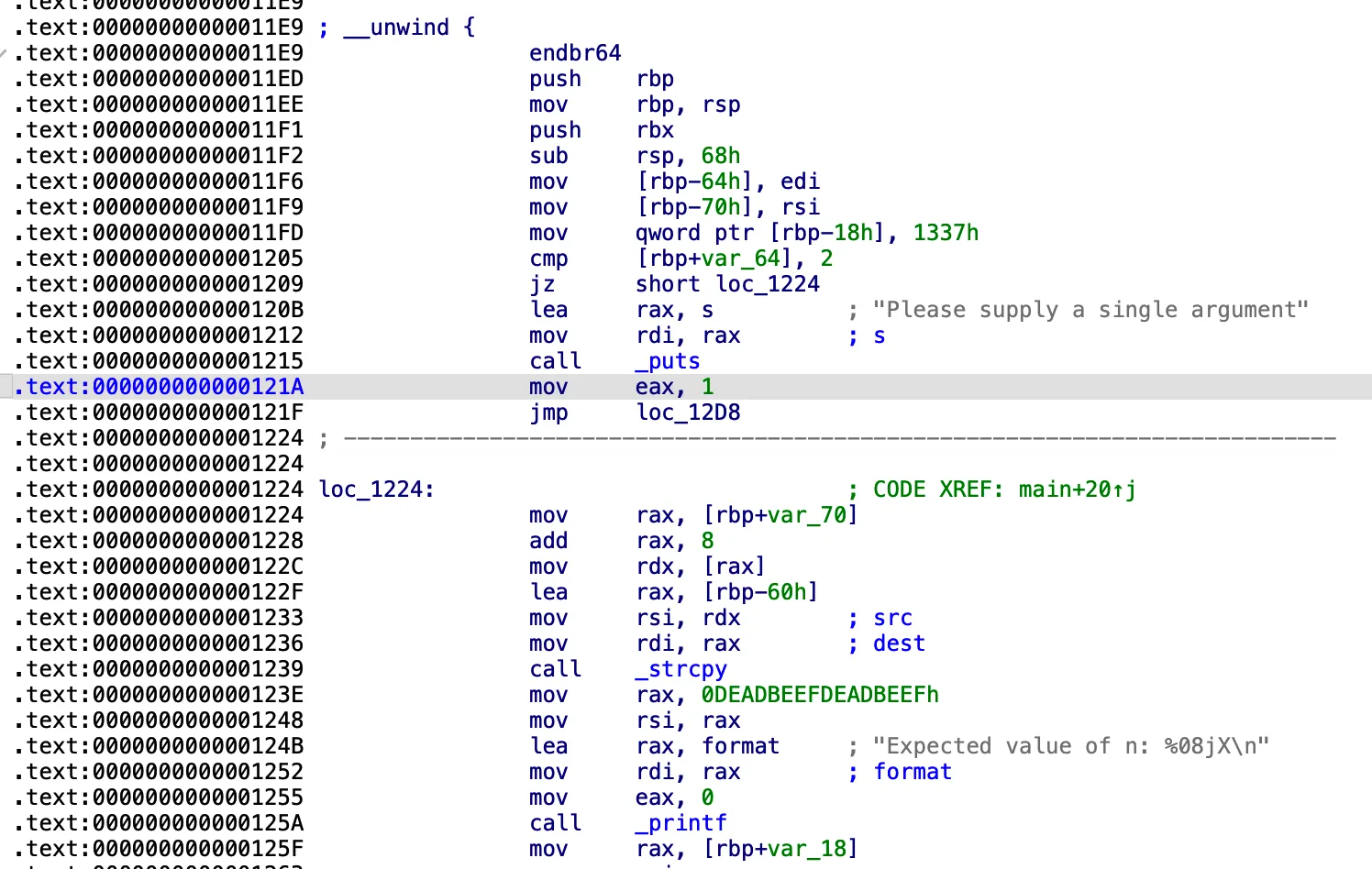

0x000000000000123e <+85>: movabs rax,0xdeadbeefdeadbeef

0x0000000000001248 <+95>: mov rsi,rax

0x000000000000124b <+98>: lea rax,[rip+0xdd6] # 0x2028

0x0000000000001252 <+105>: mov rdi,rax

0x0000000000001255 <+108>: mov eax,0x0

0x000000000000125a <+113>: call 0x10d0 <printf@plt>

0x000000000000125f <+118>: mov rax,QWORD PTR [rbp-0x18]

0x0000000000001263 <+122>: mov rsi,rax

0x0000000000001266 <+125>: lea rax,[rip+0xdd8] # 0x2045

0x000000000000126d <+132>: mov rdi,rax

0x0000000000001270 <+135>: mov eax,0x0

0x0000000000001275 <+140>: call 0x10d0 <printf@plt>

0x000000000000127a <+145>: movabs rax,0xdeadbeefdeadbeef

0x0000000000001284 <+155>: cmp QWORD PTR [rbp-0x18],rax

0x0000000000001288 <+159>: jne 0x12c4 <main+219>

0x000000000000128a <+161>: lea rax,[rip+0xdcf] # 0x2060

0x0000000000001291 <+168>: mov rdi,rax

0x0000000000001294 <+171>: call 0x10b0 <puts@plt>

0x0000000000001299 <+176>: call 0x10e0 <geteuid@plt>

0x000000000000129e <+181>: mov ebx,eax

0x00000000000012a0 <+183>: call 0x10e0 <geteuid@plt>

0x00000000000012a5 <+188>: mov esi,ebx

0x00000000000012a7 <+190>: mov edi,eax

0x00000000000012a9 <+192>: call 0x10f0 <setreuid@plt>

0x00000000000012ae <+197>: lea rax,[rip+0xdb4] # 0x2069

0x00000000000012b5 <+204>: mov rdi,rax

0x00000000000012b8 <+207>: mov eax,0x0

0x00000000000012bd <+212>: call 0x10c0 <system@plt>

0x00000000000012c2 <+217>: jmp 0x12d3 <main+234>

0x00000000000012c4 <+219>: lea rax,[rip+0xda6] # 0x2071

0x00000000000012cb <+226>: mov rdi,rax

0x00000000000012ce <+229>: call 0x10b0 <puts@plt>

0x00000000000012d3 <+234>: mov eax,0x0

0x00000000000012d8 <+239>: mov rbx,QWORD PTR [rbp-0x8]

0x00000000000012dc <+243>: leave

0x00000000000012dd <+244>: ret

End of assembler dump.

|